Auf einen Blick

Die zunehmende Digitalisierung zeigt sich nicht nur darin, dass immer mehr Prozesse digitalisiert werden, sondern auch in einer ständig wachsenden bzw. komplexen IT-Infrastruktur, wobei es hier eine starke Abhängigkeit gibt. Die Gewährleistung eines guten IT-Sicherheitsniveaus gestaltet sich im Software-Bereich noch relativ einfach durch entsprechende Updates bzw. Upgrades auf die neuesten Versionen. Bei der eingesetzten Hardware sind die Prozesse dagegen komplexer und somit aufwendiger. Das sogenannte Update- und Patchmanagement[1] sollte sowohl bei der eingesetzten Software als auch bei den vorhandenen Hardwarekomponenten zur Anwendung kommen. Bekannt gewordene Sicherheitslücken lassen sich dadurch schließen; der Anteil funktionaler Verbesserungen ist oft geringer.

Bedrohungs- bzw. Gefährdungslage

Fehlende Updates und Patches in Hard- und Softwaresystemen stellen für die Sicherheit von Netzwerken ein erhebliches Risko dar. Werden die Systeme nicht auf einem aktuellen Stand gehalten, können Cyberkriminelle bekannte Schwachstellen[2] ausnutzen. Dies führt zu verschiedenen Bedrohungen, darunter:

- Exploits und Malware[3]: Angreifer können schädlichen Code über Schwachstellen einschleusen, sensible Daten stehlen, Ransomware verbreiten oder sogar die Kontrolle über das System übernehmen.

- Denial-of-Service (DoS) und Distributed Denial-of-Service (DDoS)[4]: Veraltete Systeme sind anfälliger für Angriffe, die darauf abzielen, die Verfügbarkeit von Diensten zu beeinträchtigen. Angreifer können Schwachstellen ausnutzen, um Netzwerke zu überlasten und den Zugriff für legitime Benutzer zu verhindern.

- Identitätsdiebstahl: Schwachstellen in Authentifizierungssystemen ermöglichen es Angreifern, Zugangsdaten zu stehlen.

- Datenschutzverletzungen: Veraltete Systeme erhöhen das Risiko von Datenlecks. Angreifer können Schwachstellen ausnutzen, um an vertrauliche Informationen zu kommen und diese zu missbrauchen.

- Compliance-Verstöße: Unternehmen, die keine regelmäßigen Updates durchführen, laufen Gefahr, gegen branchenspezifische Compliance-Vorschriften zu verstoßen. Dies kann zu rechtlichen Konsequenzen und Reputationsschäden führen.

Maßnahmen und Lösungsansätze

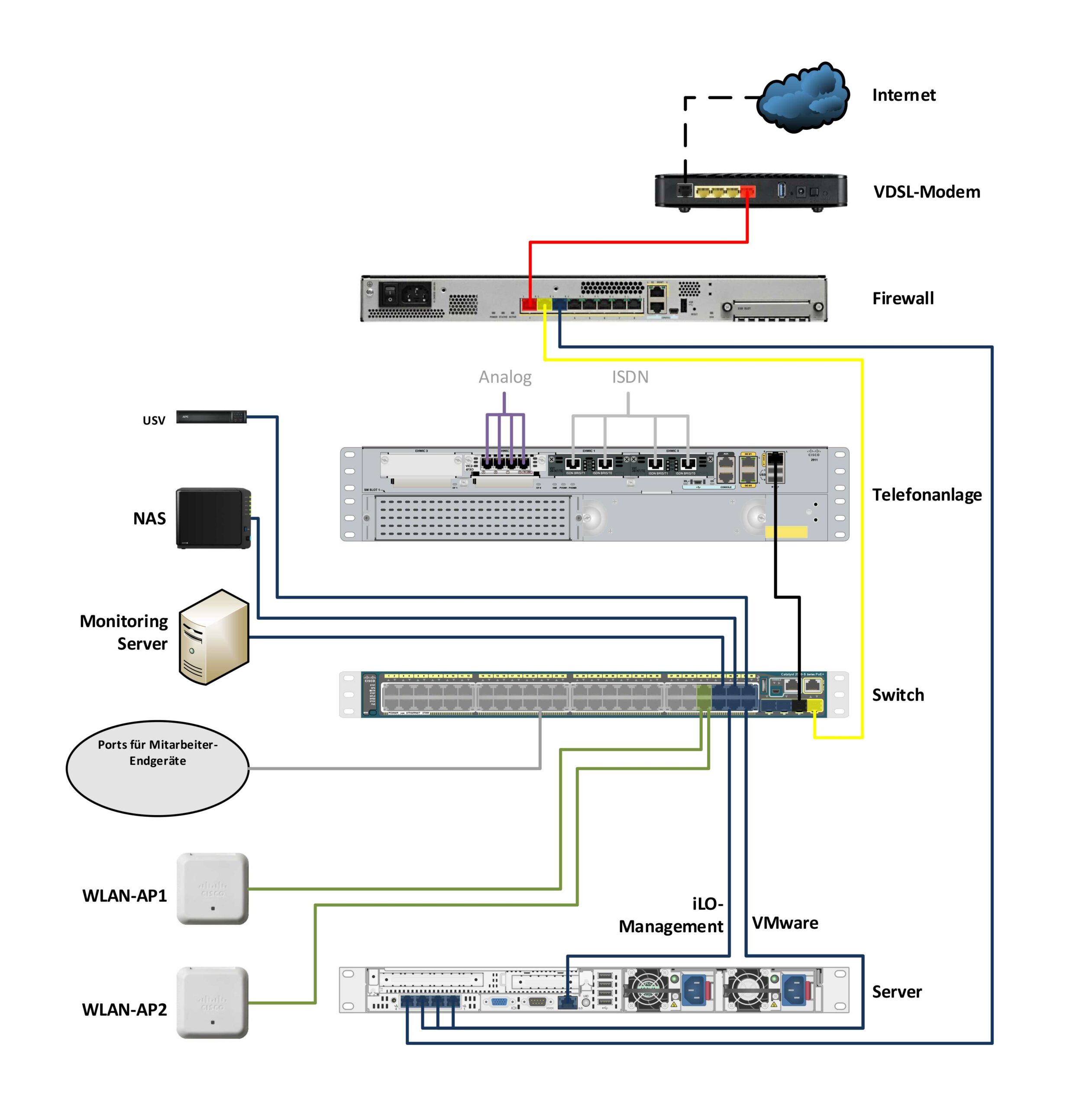

Die Identifizierung von Schwachstellen in Netzwerken ist in einem ersten Schritt entscheidend für die Sicherheit. Schlüsselmethoden dafür sind insbesondere:

- Patch-Management: Eine regelmäßige Überwachung und Aktualisierung von Hard- und Softwaresystemen minimiert Schwachstellen.

- Bedrohungsmodellierung: Eine periodische Analyse potenzieller Bedrohungen hilft, Schwachstellen vorab zu identifizieren und damit gezielte Schutzmaßnahmen zu definieren und umzusetzen.

- Security Audits: Umfassende Überprüfungen durch unabhängige Prüfer decken Schwächen auf. Audits umfassen oft technische, organisatorische und menschliche Aspekte.

- Schwachstellen-Scans: Automatisierte Tools durchsuchen Netzwerke nach bekannten Schwachstellen. Diese Scans liefern Berichte über potenzielle Risiken.

- Penetrationstests: Mit Hilfe von Penetrationstests werden Angriffe simuliert, um Schwachstellen zu identifizieren. Sie geben Informationen in Bezug auf die Reaktion des Netzwerks auf reale Bedrohungen.

Durch die Anwendung und Kombination dieser Methoden können Organisationen Schwachstellen effektiv erkennen und proaktiv Maßnahmen ergreifen, um ihr Netzwerk zu sichern. Darüber hinaus sollten Mitarbeitende geschult werden, um das Bewusstsein für die Bedeutung von Updates zu stärken. Eine zeitnahe Reaktion auf Sicherheitswarnungen und die Integration von Sicherheitspatches sind entscheidend, um die Gefährdungslage durch fehlende Updates zu minimieren und die Integrität, Verfügbarkeit und Vertraulichkeit von Netzwerken zu gewährleisten.

Herausforderungen

Kleine und mittlere Unternehmen stehen bei der Identifizierung von Schwachstellen in Netzwerken und dem notwendigen Update- und Patchmanagement vor verschiedenen Herausforderungen.

- Einerseits sind die personellen und finanziellen Ressourcen oft begrenzt und die Anschaffung moderner (automatisierter) Sicherheitslösungen sowie die Einstellung qualifizierter Experten kostspielig. Andererseits erfordert die Identifizierung von Schwachstellen fortgeschrittene Kenntnisse und fehlendes Know-how erschwert die präzise Analyse und Beurteilung von Sicherheitsrisiken. Zudem sind die vielen manuelle Arbeiten fehleranfällig und zeitaufwändig, was das Entdecken und Beheben von Schwachstellen möglicherweise verzögert.

- Eine weitere Herausforderung besteht oft darin, dass Bedrohungen unterschätzt werden. So bleiben proaktive Reaktionen auf potenzielle Schwachstellen aus und das fehlende Bewusstsein für aktuelle Sicherheitsgefahren erhöht das Risiko für Cyberangriffe.

- Viele Unternehmen nutzen veraltete Soft- und Hardware-Systeme, für die teilweise keine Sicherheitsupdates mehr verfügbar sind. Das macht diese Systeme anfälliger für bekannte Schwachstellen, die von Angreifern ausgenutzt werden können.

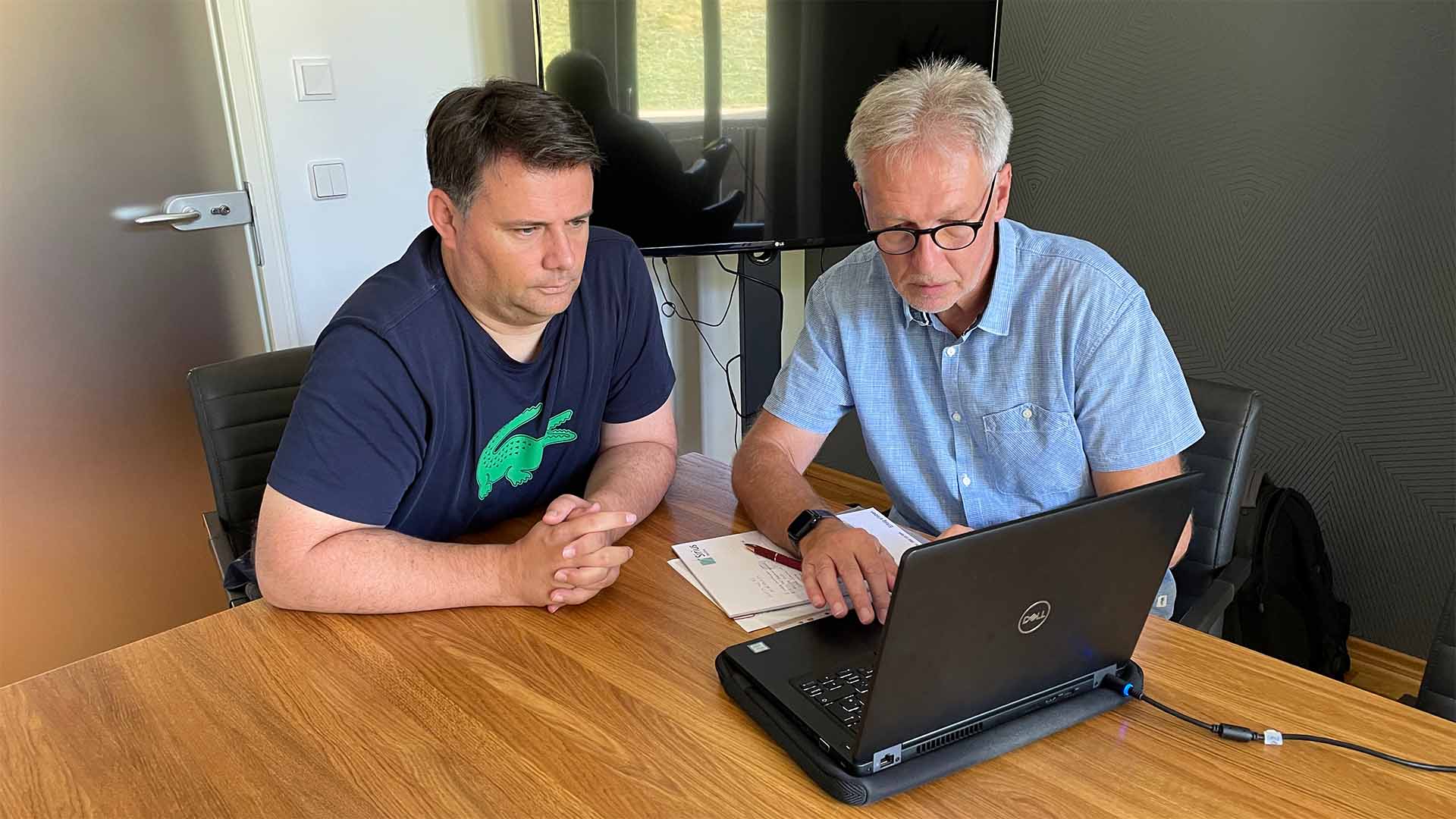

Um die Integrität, Vertraulichkeit und Verfügbarkeit der eigenen Daten zu gewährleisten, müssen Unternehmen allem voran die Bedeutung von Netzwerksicherheit erkennen. Sie sollten dahingehend strategische Sicherheitspläne entwickeln, in Schulungen für Mitarbeitende investieren, auf Automatisierung setzen und regelmäßige Sicherheitsaudits durchführen. Die Zusammenarbeit mit externen Sicherheitsdienstleistern kann eine kosteneffektive Lösung sein, um auf das erforderliche Fachwissen zuzugreifen.

Quellen und weiterführende Inhalte

- Softwareupdates – ein Grundpfeiler der IT-Sicherheit https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Informationen-und-Empfehlungen/Cyber-Sicherheitsempfehlungen/Updates-Browser-Open-Source-Software/Wichtige-Softwareupdates/wichtige-softwareupdates_node.html

- Beispiele für Schwachstellen-Datenbanken

- Exploit Database www.exploit-db.com

- National Vulnerability Database https://nvd.nist.gov/vuln/search

- CVE Details – MITRE www.cvedetails.com

- Datenbank für Angriffsanalysen des Hasso-Plattner-Instituts https://hpi-vdb.de

- America’s Cyber Defense Agency www.cisa.gov/topics/industrial-control-systems

- Exploits und Malware www.security-insider.de/was-ist-ein-exploit-a-618629 sowie https://it-service.network/it-lexikon/malware

- Denial-of-Service (DoS) und Distributed Denial-of-Service (DDoS) https://www.bsi.bund.de/DE/Themen/Verbraucherinnen-und-Verbraucher/Cyber-Sicherheitslage/Methoden-der-Cyber-Kriminalitaet/DoS-Denial-of-Service/dos-denial-of-service_node.html

Allgemeine Bedrohungslage

- Aktuelle Cyber-Sicherheitswarnungen https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Cyber-Sicherheitslage/Technische-Sicherheitshinweise-und-Warnungen/Cyber-Sicherheitswarnungen/cyber-sicherheitswarnungen_node.html

- Die Lage der IT-Sicherheit in Deutschland https://www.bsi.bund.de/DE/Service-Navi/Publikationen/Lagebericht/lagebericht_node.html

Schwachstellen-Scanner

- Schwachstellenmanagement https://www.bsi.bund.de/DE/Themen/Unternehmen-und-Organisationen/Informationen-und-Empfehlungen/Freie-Software/Tools/OpenVAS/OpenVAS_node.html

- Vergleich von Schwachstellen-Scannern https://www.dnsstuff.com/de/network-vulnerability-schwachstellen-scanner