Sicher handeln

-

Härtung eines Netzwerks für ein sicheres ERP

Die automatisierte Auftragsverarbeitung ermöglicht eine schnelle Bearbeitung von Kundenanfragen. Voraussetzung ist ein sicheres Netzwerk. →mehr erfahren

-

Sicheres Netzwerk

Die Absicherung eines Netzwerkes gegenüber den Gefahren aus dem Internet ist eine der wichtigsten Maßnahmen für die Gewährleistung einer hohen IT-Sicherheit im Unternehmen. Wir geben einen Überblick. →mehr erfahren

-

IT-Sicherheit in Unternehmen: 10 Tipps für den Basisschutz

Wie sollte sich ein Unternehmen schützen und zudem die IT sowie das Personal auf einen Sicherheitsvorfall vorbereiten? Wir haben Maßnahmen und Regelungen zusammengestellt. →mehr erfahren

-

IT-Sicherheit: Schwachstellen finden und einordnen

Beldrive Engineering aus Chemnitz setzt zahlreiche IT-Geräte ein und möchte nun das Niveau der eigenen IT-Sicherheit prüfen und mögliche Schwachstellen aufdecken. →mehr erfahren

-

Verschlüsselte Daten nach einem Sicherheitsvorfall wiederherstellen

Was tun, wenn nach einem Sicherheitsvorfall die Unternehmensdaten verschlüsselt sind? Unser Beispiel aus der Praxis zeigt, wie Sie vorgehen sollten, um wieder Zugriff auf Ihre Daten zu erhalten. →mehr erfahren

-

Schutzschild Mensch – 10 Goldene Regeln

Neben technischen Schutzmaßnahmen spielt der Faktor Mensch eine entscheidende Rolle für die IT-Sicherheit. Mit diesen 10 Goldenen Regeln bauen Sie einen Schutzschild Mensch auf. →mehr erfahren

-

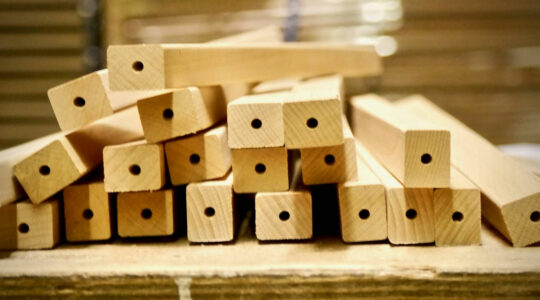

IT-Sicherheitsniveau in Holzbearbeitungsbetrieb analysieren

Mit einem Schwachstellen-Scan des Unternehmensnetzwerks soll das IT-Sicherheitsniveau im Holzbearbeitungsbetrieb Schröder eingeschätzt werden. →mehr erfahren

-

Schutzsoftware auswählen

Schutzsoftware kann das IT-Sicherheitsniveau signifikant erhöhen. Wir geben einen Überblick und zeigen, worauf KMU bei der Auswahl und Implementierung achten sollten. →mehr erfahren

-

Mindestanforderungen für IT-Sicherheit im Unternehmen

Das Risiko von Cyberangriffen ist konstant hoch und die Gegenmaßnahmen vielfältig. Wir fassen zusammen, was Sie für einen Basisschutz umsetzen sollten. →mehr erfahren